pwn入门-19-堆入门之Large_Bin_Attack

2.23 与2.30的分析,, 搭建源码,看源码, 做题

分析漏洞伪造重点,步骤

large bin 的攻击手法,根据libc的版本不同,随着libc版本的更新,加入了很多新的防御手法

https://blog.csdn.net/qq_41202237/article/details/112825556

https://ctf-wiki.org/pwn/linux/user-mode/heap/ptmalloc2/large-bin-attack/

https://github.com/shellphish/how2heap

https://blog.csdn.net/A951860555/article/details/115477532

https://lexsd6.github.io/2021/11/07/Largebin%20Attack%20for%20Glibc%202.31%20学习/

gdb里查看源代码 list

2.23

可以实现任意地址写

分析漏洞利用过程, 同时分析源码, 为什么会这样, 以及分析一下可以怎么样做到利用,然后找例题做一下

下一下libc源码,分析分析 如何进行调试glibc

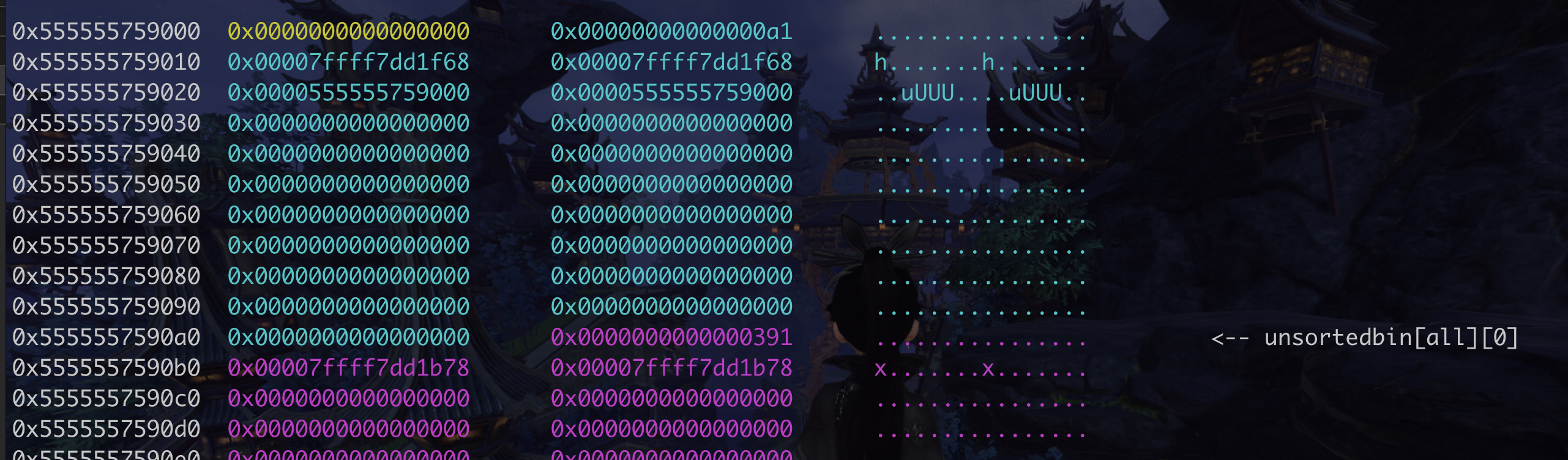

为啥那个0x90的有四个值???

1先放进large bin 2后放进去,然后再切歌1? fifo

还是说2 1都放进largebin里,然后再切割? largebin是filo?

总的来说,就是要伪造一个chunk,修改bk和bk_nextsize为想要修改的地址(还需要微调,bk的要-0x10,bk_nextsize要-0x20)

2.30后加入了新保护

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 唐仔橙!

评论